“蓝队防守侧面试知识总结”

面试题目主要分为web渗透、内网横向、应急响应、流量分析几个大类。

web渗透

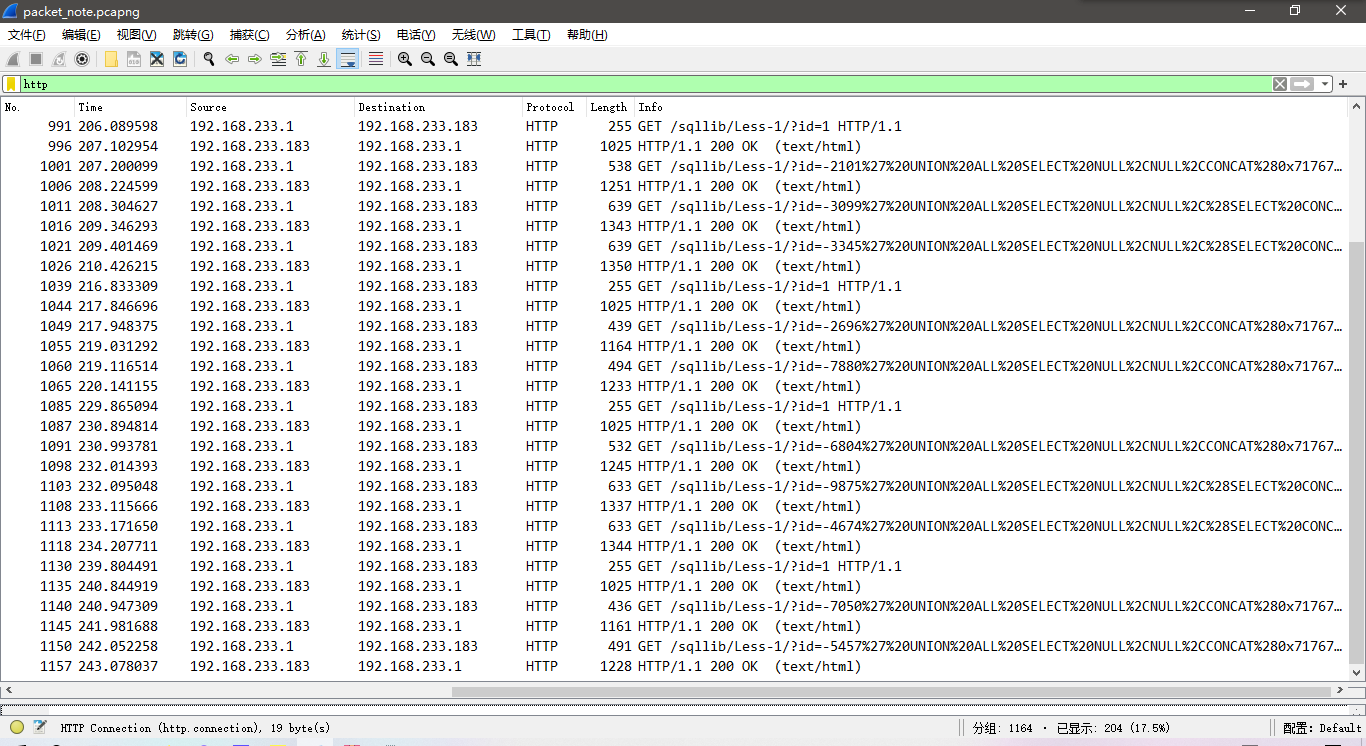

sql注入

sql注入的原理:

对用户传入参数过滤不严导致恶意sql语句拼接到数据库从而造成漏洞//利用一些sql语句与后端数据库交互,获取数据库信息。

注入分类:

1. 布尔盲注:即可以根据返回页面判断条件真假的注入。 2. 时间盲注:(sleep、benchmark)即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行,(即页面返回时间是否增加)来判断。 3. 联合查询注入:可以使用union的情况下的注入。 4. 堆叠注入:可以同时执行多条语句的执行时的注入。 5. 宽字节注入:数据库使用jbk编码时反斜杠会被编译,通过利用%df或者%aa与反斜杠组成汉字,绕过编译 6. 二次注入:利用函数(get_magic_quotes_gpc)将一些恶意数据处理一下,插入到数据库中,再次使用时,直接在数据库中直接调取命令,不进行检测 7. 报错注入:即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。 。。。。